中秋連假快到了 今天是到客戶端修補第九天,這次中風險弱點種類還蠻多的 可能會花比較久時間處理。

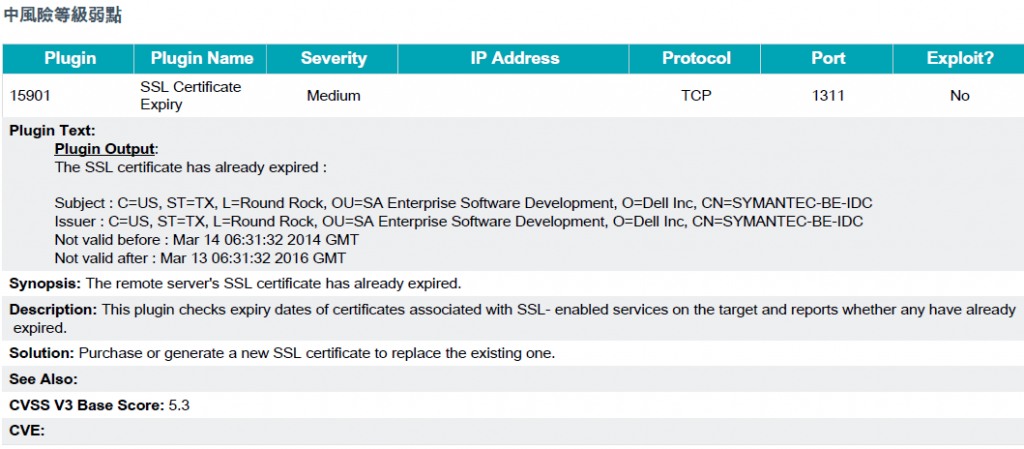

弱點名稱:

SSL Certificate Expiry

插件編號: 15901

風險程度: 中等

風險原因:

伺服器的SSL憑證已過期。

修補方式:

替換SSL憑證。

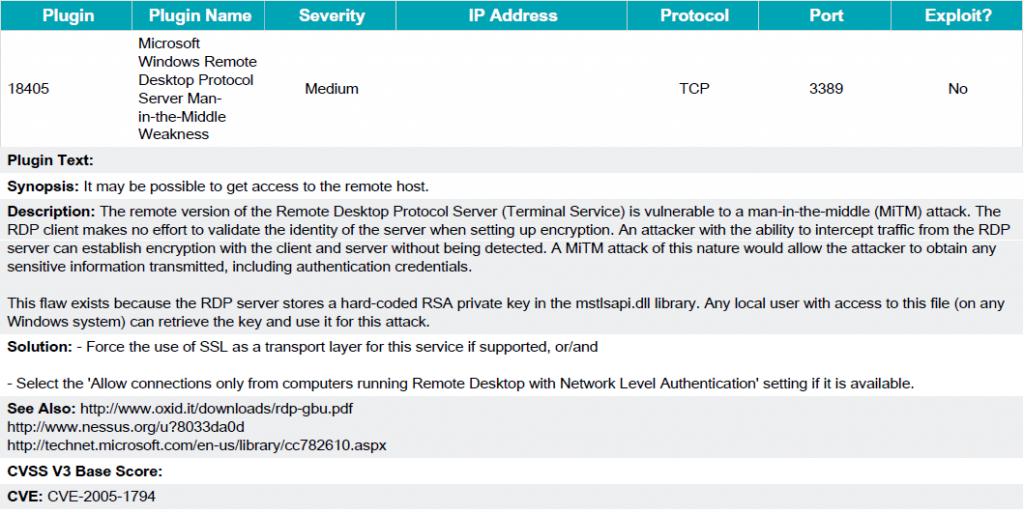

弱點名稱:

Microsoft Windows Remote Desktop Protocol Server Man-in-the-Middle Weakness

插件編號: 18405

風險程度: 中等

風險原因:

遠端桌面服務容易受到中間人(MiTM)攻擊。設置加密時,RDP客戶端不做任何工作來驗證伺服器的身份。具有攔截RDP伺服器流量的能力的攻擊者可以與客戶端和伺服器建立加密,而不會被檢測到。

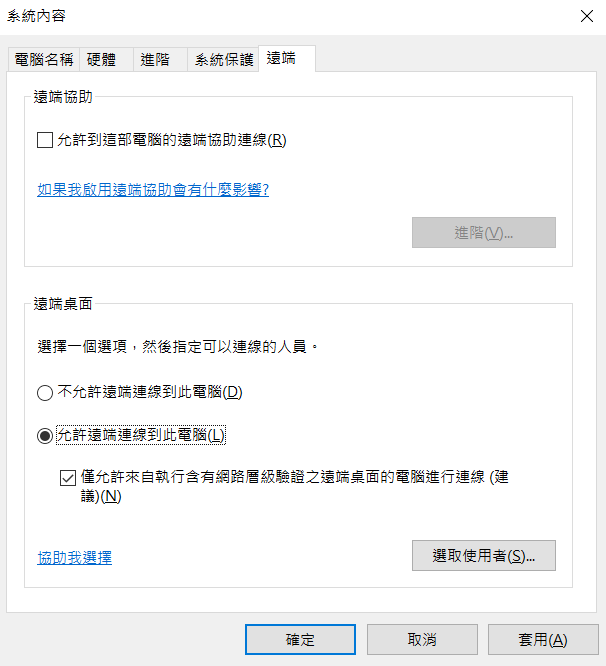

修補方式:

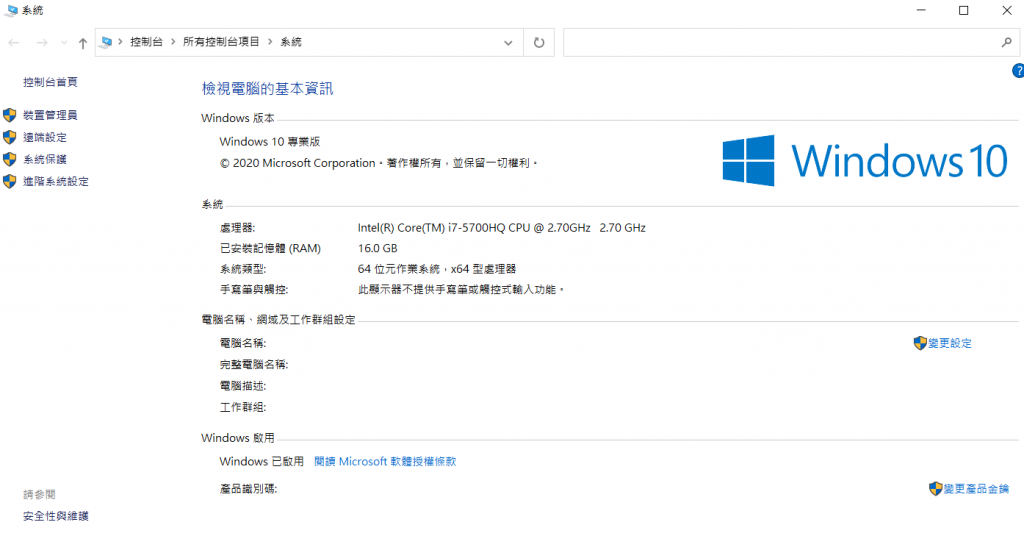

系統 -> 進階系統設定 -> 遠端 -> 僅允許來自執行含有網路層級驗證之遠端嘬面的電腦進行連線

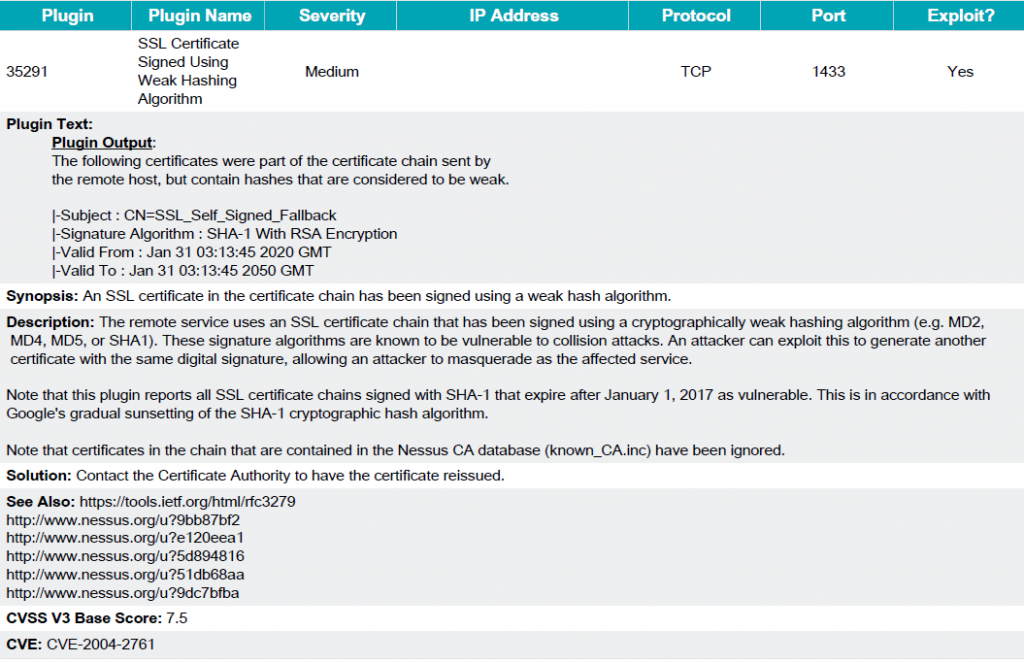

弱點名稱:

SSL Certificate Signed Using Weak Hashing Algorithm

插件編號: 35291

風險程度: 中等

風險原因:

SSL憑證使用弱Hash演算法簽名。

修補方式:

更換SSL憑證。

今天修補除了SSL憑證只能請客戶協助處理之外,就是在處理RDP的問題 明天來慢慢修補公司設備的弱點。

最後祝各位中秋佳節愉快![]()

風險原因:

SSL憑證使用弱Hash演算法簽名。

修補方式:

更換SSL憑證。

請問要如何更換呢?

客戶是SQL Server的 SSL憑證

由於該客戶是銀行端 所以SSL憑證部分是由客戶自行處理,客戶反映替換後再次複掃 該弱點就消除了